همانطور که میدانید اگر پورتهای استاندارد سرویسهای یک سیستم را رها کرده و نام کاربری و رمزعبور مربوطه را در اسرع وقت تغییر ندهید، احتمال به خطر افتادن آن سیستم بسیار زیاد است.

در این آموزش، گامهای اساسی برای محافظت از MikroTik CHR در برابر نفوذ ارائه شده است.

قبل از هر چیز باید بدانید، تعیین قوانین محدودکننده در یک سیستم اهمیت زیادی دارد؛ چراکه ممکن است دسترسی سیستم خود به روتر را نیز محدود نمایید.

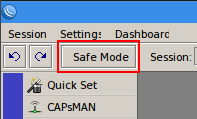

چنانچه مطمئن نیستید که چه تغییراتی ممکن است رخ دهد، از دکمه “safe mode” استفاده کنید.

در CLI حالت “safe mode” با ترکیب [Ctrl]+[X] فعال و غیرفعال میشود.

فراموش نکنید که “safe mode” را بعد از تأیید همه تغییرات آزاد کنید؛ در غیر این صورت، پس از خروج از سیستم، آنها برمیگردند.

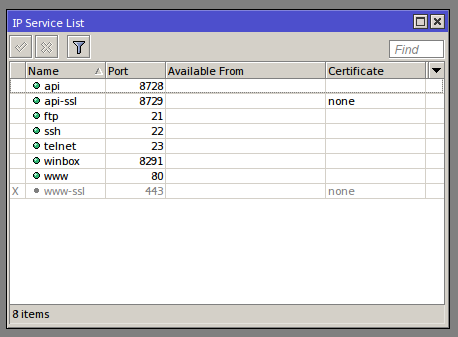

مراحل ایمن کردن سیستم میکروتیک به شرح زیر است:

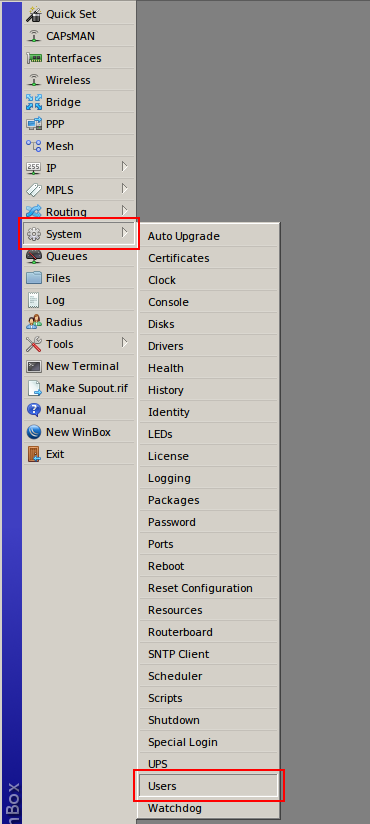

1. نام کاربری و رمز عبور جدید را با امتیازات کامل ایجاد کنید.

[admin@mikrotik] > user add group=full name=newadmini password=H@rDt0Gu3SsP@sSw0Rd

2. مقادیر پیش فرض را حذف نمایید.

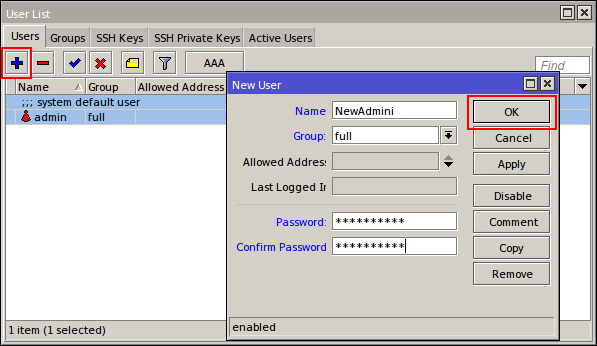

3. پورتهای سرویس را طوری تغییر دهید که سرویسهای بلااستفاده و دسترسی افراد به آنها غیرفعال شود. این در برابر حملات botها بسیار مفید است. دقت کنید که پورتهای مورد نظر شما، با پورتهای رزرو شده سیستم همپوشانی نداشته باشند.

بهعنوانمثال:

برای غیرفعال کردن API، API-SSL، Telnet، FTP، WWW و WWW-SSL دستور زیر را وارد کنید.

[newadmini@mikrotik] > ip service disable api,api-ssl,ftp,telnet,www,www-ssl

پورت SSH را از 22 به 22221 تغییر دهید.

[newadmini@mikrotik] > ip service set ssh port=22221

دقت نمایید که پورت WinBox نباید تغییر کند؛ زیرا برنامه ویندوز از تعیین پورت مقصد پشتیبانی نمیکند.

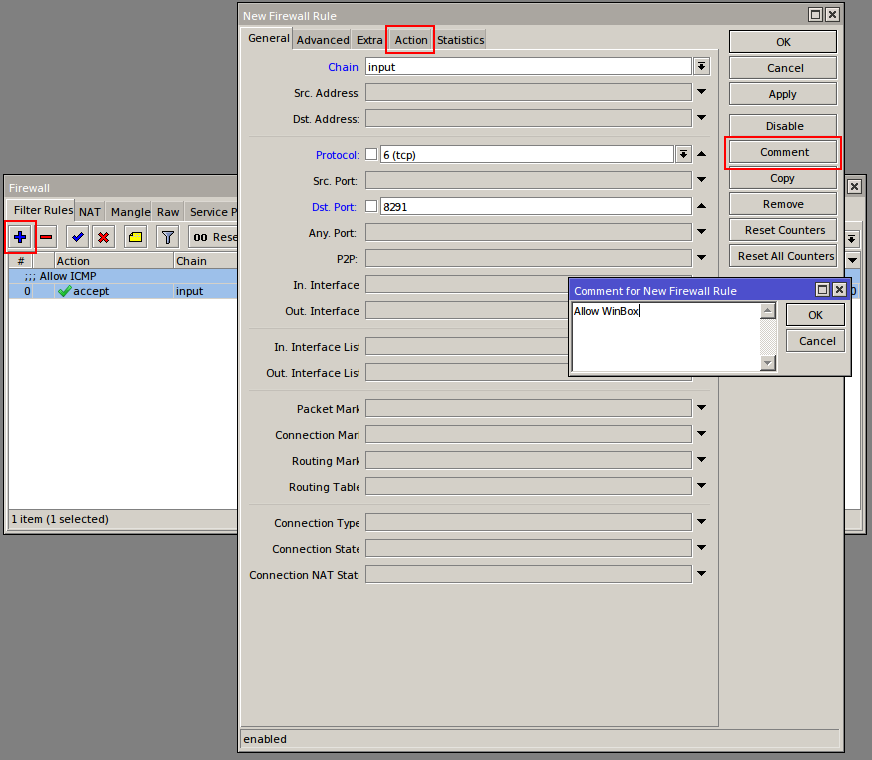

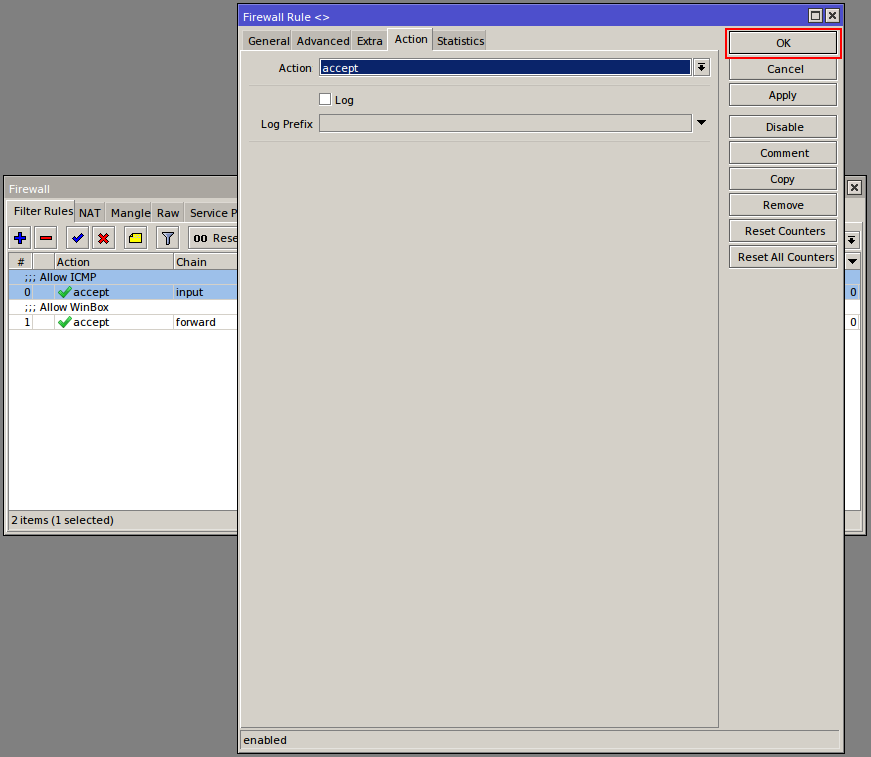

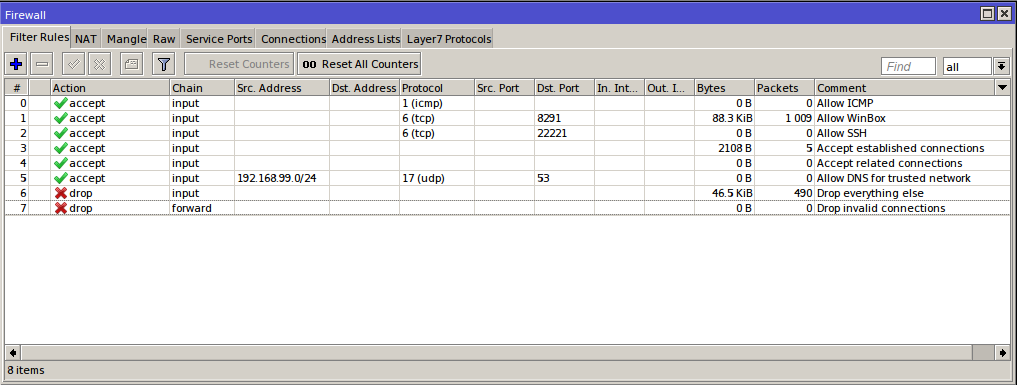

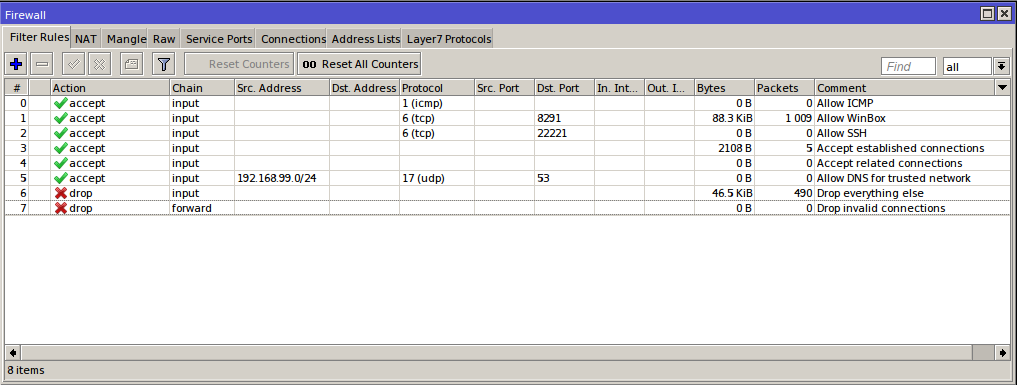

4. قوانین فایروال/فیلتر را اضافه نمایید:

[newadmini@mikrotik] > ip firewall filter add action=accept chain=input comment="Allow ICMP ping" protocol=icmp

[newadmini@mikrotik] > ip firewall filter add action=accept chain=input comment="Allow WinBox" dst-port=8291 protocol=tcp

[newadmini@mikrotik] > ip firewall filter add action=accept chain=input comment="Allow SSH" dst-port=22221 protocol=tcp

[newadmini@mikrotik] > ip firewall filter add action=accept chain=input comment="Accept established connections" connection-state=established

[newadmini@mikrotik] > ip firewall filter add action=accept chain=input comment="Accept related connections" connection-state=related

[newadmini@mikrotik] > ip firewall filter add action=accept chain=input comment="Allow DNS for trusted network" dst-port=53 protocol=udp src-address=192.168.99.0/24

[newadmini@mikrotik] > ip firewall filter add action=drop chain=input comment="Drop everything else"

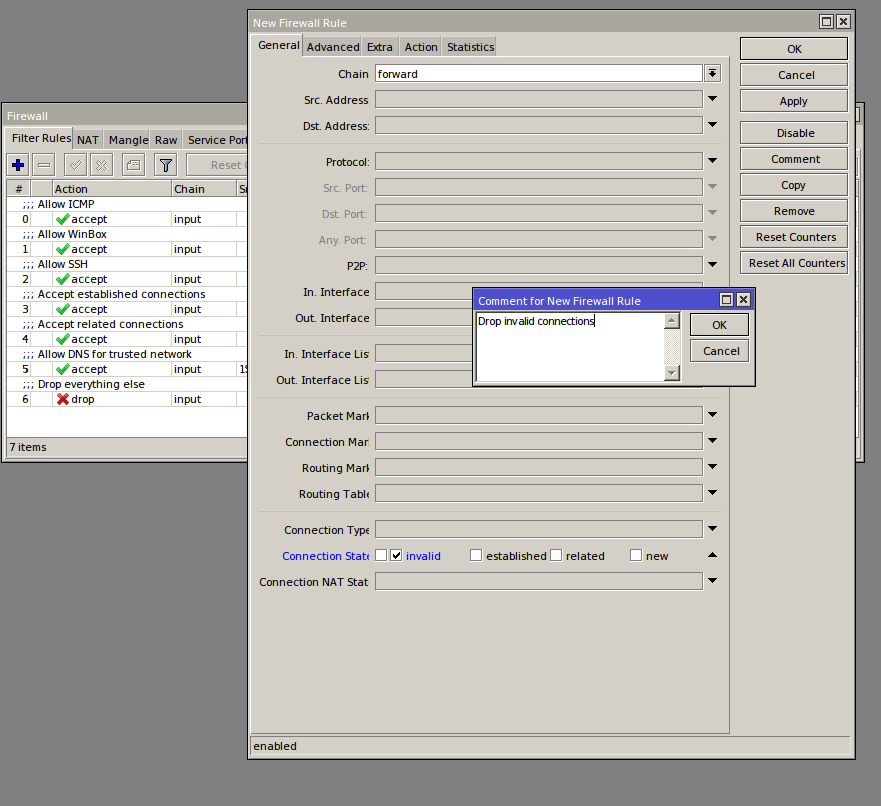

5. در روتر Cloud Hosted Router، بسته به سناریوی استفاده، جدول ارسال ممکن است بسیار متفاوت باشد.

[newadmini@mikrotik] > ip firewall filter add action=drop chain=forward comment="Drop invalid connections" connection-state=invalid

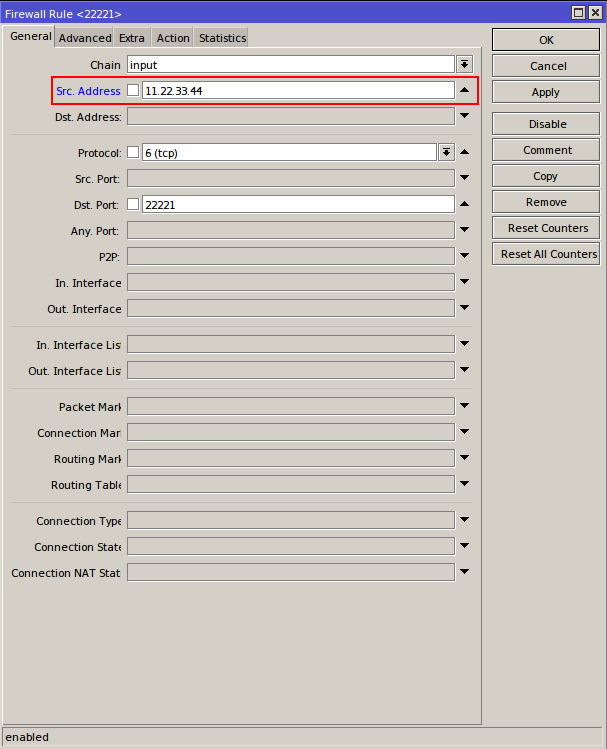

6. برای امنیت بهتر، با پذیرش تنها آدرس IP خانه یا محل کار خود در بخش پیکربندی روتر میتوانید، دسترسی به روتر را به راحتی محدود کنید:

این، باید برای کلیه قوانینی انجام شود که اتصال برروی پورتهای سرویس (SSH و Winbox) را میپذیرند.

در انتها باید بدانید که قوانین فایروال در بالا، محافظت کامل را ارائه نمیدهند! بلکه تنها قوانین بسیار اساسی هستند و باید مطابق تنظیم واقعی آنها را تغییر داد.

منبع:

bgocloud

نصب و پیکربندی سرور NFS در اوبونتو 20.04

نصب و پیکربندی سرور NFS در اوبونتو 20.04  نصب و پیکربندی SELinux برروی CentOS 7

نصب و پیکربندی SELinux برروی CentOS 7  حذف Category در وردپرس

حذف Category در وردپرس  ایجاد سرور Minecraft در اوبونتو 18.04

ایجاد سرور Minecraft در اوبونتو 18.04

0 دیدگاه

نوشتن دیدگاه